|

|

||

|

|

Accueil > Actualités > Une seconde vulnérabilité dans le firmware Intel AMT Accueil > Actualités > Une seconde vulnérabilité dans le firmware Intel AMT Une seconde vulnérabilité dans le firmware Intel AMT Une seconde vulnérabilité dans le firmware Intel AMT

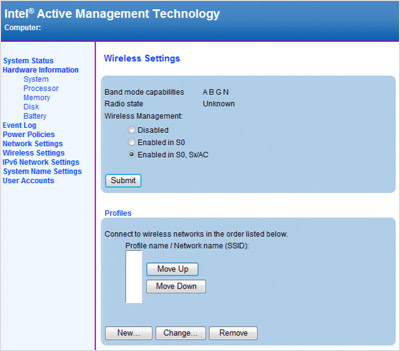

Alors qu'Intel a récemment été secoué par la découverte de la faille de sécurité majeure CVE-2017-5689 (INTEL-SA-00075) dans le module Active Management Technology (AMT) qui sert à la maintenance à distance des machines professionnelles vPro, voilà le deuxième effet KiSS Cool qui arrive avec la découverte d'une seconde vulnérabilité affectant aussi cette même technologie AMT. Alors qu'Intel a récemment été secoué par la découverte de la faille de sécurité majeure CVE-2017-5689 (INTEL-SA-00075) dans le module Active Management Technology (AMT) qui sert à la maintenance à distance des machines professionnelles vPro, voilà le deuxième effet KiSS Cool qui arrive avec la découverte d'une seconde vulnérabilité affectant aussi cette même technologie AMT.Si la première faille dévoilée au mois de mai était véritablement critique puisqu'il était possible d'accéder à l'interface de configuration AMT avec un mot de passe nul, la nouvelle faille est qualifiée par Intel de modérée et présente donc un score CVSS de seulement 3,0. Cette vulnérabilité a été identifiée par Lenovo et a pour référence CVE-2017-5697 (bulletin INTEL-SA-00081). L'exploit consiste selon Intel à piéger une page web pour détourner les clics de l'utilisateur (clickjacking) et récupérer des données alors que l'utilisateur pense être sur l'interface web de configuration de l'AMT. Aucune précision supplémentaire n'est donnée sur la méthode employée pour effectuer cette falsification. Intel indique avoir renforcé la protection de l'interface web AMT contre le clickjacking et avoir intégré le correctif dans les versions ci-dessous et supérieures du firmware Management Engine (ME). Versions du firmware ME disposant du correctif

Vu que les firmwares ME déployés en ce moment par les fabricants pour corriger la première faille CVE-2017-5689 ont un numéro de version supérieur aux versions corrigées, cela signifie qu'ils intègrent bien également le correctif en question pour le clickjacking. Il ne sera donc pas nécessaire pour les OEM de développer une seconde fournée de BIOS/UEFI. En fait, il est fort probable que cette faille clickjacking ait été découverte avant celle du mot de passe. On ne sait en revanche pas ce qu'il en est pour les précédentes branches du firmware ME (6.x, 7.x, 8.x) et si elles sont épargnées ou affectées par cette faille.  Actualité publiée par Julien Sambourg le jeudi 08 juin 2017 à 11:56 Actualité publiée par Julien Sambourg le jeudi 08 juin 2017 à 11:56

Commenter cette actualité

Commenter cette actualité

Marque associée : Marque associée :

Catégories associées : Catégories associées :

Flux RSS des actualités TousLesDrivers.com Flux RSS des actualités TousLesDrivers.com

|

|

|