|

|

||

|

|

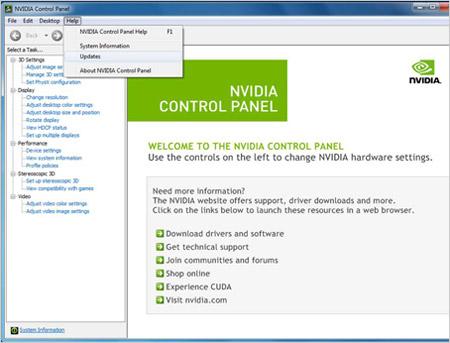

Accueil > Actualités > Faille de sécurité dans le panneau de configuration NVIDIA Accueil > Actualités > Faille de sécurité dans le panneau de configuration NVIDIA Faille de sécurité dans le panneau de configuration NVIDIA Faille de sécurité dans le panneau de configuration NVIDIA

Décidément, les pilotes et firmwares sont de plus en plus touchés par des failles de sécurité en tous genres. Citons, pas plus tard qu'aujourd'hui, Intel avec les SSD 750 Series mais aussi NVIDIA qui a confirmé ces derniers mois l'existence de plusieurs vulnérabilités dans ses drivers graphiques. Décidément, les pilotes et firmwares sont de plus en plus touchés par des failles de sécurité en tous genres. Citons, pas plus tard qu'aujourd'hui, Intel avec les SSD 750 Series mais aussi NVIDIA qui a confirmé ces derniers mois l'existence de plusieurs vulnérabilités dans ses drivers graphiques.Le dernier pilote 341.92 destiné aux GPU legacy GeForce et Quadro (de classe DirectX 10) en est encore une illustration récente. Lors de sa publication la semaine dernière, NVIDIA n'en disait toutefois pas plus sur cette faille et se contentait de préciser que le fichier nvlddmkm.sys était affecté. Nous en apprenons aujourd'hui beaucoup plus au sujet de cette vulnérabilité qui a pour référence CVE-2015-7866. Tout d'abord, NVIDIA annonce qu'elle touche l'ensemble de ses gammes de GPU GeForce et Quadro dans toutes leurs déclinaisons et pas uniquement les anciennes microarchitectures. De plus, les branches R340, R352 mais aussi l'actuelle branche R358 du pilote sont concernées. Par ailleurs, contrairement aux premières indications, il semble que ce ne soit pas le pilote graphique lui même qui soit vulnérable mais bien le panneau de configuration NVIDIA Control Panel qui lui est associé et plus exactement son composant Smart Maximize Helper (nvSmartMaxapp.exe / nvSmartMaxapp64.exe). Ce dernier se charge à priori de gérer l'agrandissement des fenêtres Windows en plein écran sur les configurations multi-moniteurs (Surround). Cette faille permet à un attaquant d'effectuer une élévation de privilèges et donc de réaliser des manipulations non autorisées sur un système. Son exploitation consiste à insérer l'appel à un exécutable de son choix dans le chemin d'accès qui sert normalement au Smart Maximize Helper pour lancer les processus valides. Cela est rendu possible par l'oubli de guillemets double pour entourer le chemin d'accès. Bref, une erreur de "programmation" basique mais aux conséquences potentiellement dévastatrices. NVIDIA affirme ne pas avoir eu connaissance à l'heure actuelle d'exploits de cette vulnérabilité dans son panneau de configuration. Dans la pratique, les branches R340, R352 et R358 ont bénéficié d'un correctif à partir de leurs versions respectives 341.92, 354.35 et 358.87. Si vous avez déjà installé les récents drivers GeForce Game Ready 358.87 WHQL voire les 358.91 WHQL, pas d'inquiétude, vous êtes déjà protégés contre cette faille. Dans le cas contraire, la mise à jour est recommandée...  Actualité publiée par Julien Sambourg le mercredi 18 novembre 2015 à 16:00 Actualité publiée par Julien Sambourg le mercredi 18 novembre 2015 à 16:00

Commenter cette actualité

Commenter cette actualité

Marque associée : Marque associée :

Catégorie associée : Catégorie associée :

Flux RSS des actualités TousLesDrivers.com Flux RSS des actualités TousLesDrivers.com

|

|

|