|

|

||

|

|

Accueil > Actualités > Les SSD Crucial et Samsung affectés par deux failles de sécurité Accueil > Actualités > Les SSD Crucial et Samsung affectés par deux failles de sécurité Les SSD Crucial et Samsung affectés par deux failles de sécurité Les SSD Crucial et Samsung affectés par deux failles de sécurité

Des chercheurs de l'Université Radboud aux Pays-Bas révèlent aujourd'hui publiquement l'existence de deux vulnérabilités critiques dans certains SSD des marques Crucial et Samsung et plus exactement lorsque ceux-ci sont utilisés comme des SED (Self-Encrypting Drives) c'est à dire lorsque leurs fonctionnalités de chiffrement matériel des données sont activées et que l'utilisateur les pense donc inviolables grâce au service BitLocker de Windows. Dans le cadre d'une utilisation normale du SSD, la découverte de ces failles est évidemment sans objet puisque les données sont de toute façon totalement exposées.

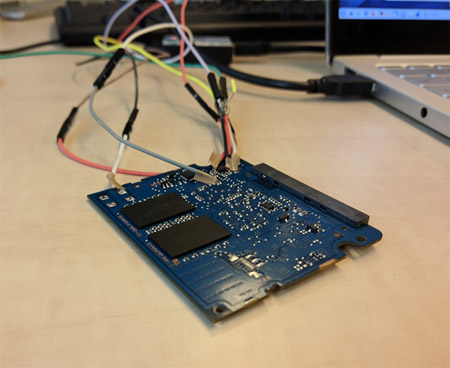

Des chercheurs de l'Université Radboud aux Pays-Bas révèlent aujourd'hui publiquement l'existence de deux vulnérabilités critiques dans certains SSD des marques Crucial et Samsung et plus exactement lorsque ceux-ci sont utilisés comme des SED (Self-Encrypting Drives) c'est à dire lorsque leurs fonctionnalités de chiffrement matériel des données sont activées et que l'utilisateur les pense donc inviolables grâce au service BitLocker de Windows. Dans le cadre d'une utilisation normale du SSD, la découverte de ces failles est évidemment sans objet puisque les données sont de toute façon totalement exposées.D'après ce groupe de chercheurs, ces failles de sécurité permettent d'accéder à la totalité des données protégées sans pour autant connaître le mot de passe qui déverrouille normalement le SSD. Il suffit d'avoir un accès physique au SSD pour en extraire les données malgré leur protection. Pour mettre en évidence ces failles, les chercheurs ont procédé par rétro-ingénierie du firmware (reverse engineering) et ont utilisé des SSD du commerce. La première faille, référencée CVE-2018-12037, affecte par exemple les SSD Samsung 840 EVO et 850 EVO (lorsque le mode ATA Security est sur High dans le BIOS) ainsi que les SSD portables USB Samsung Portable SSD T3 et Portable SSD T5. Même chose pour les SSD Crucial MX100, MX200 et MX300. Le descriptif de cette vulnérabilité explique que le mot de passe de l'utilisateur ne serait pas protégé par la clé utilisée pour chiffrer les données. Le mot de passe pourrait donc être récupéré en faisant exécuter du code au contrôleur du SSD. La seconde faille de sécurité dévoilée est numérotée CVE-2018-12038 et ne touche, elle, que le SSD Samsung 840 EVO. Elle consiste visiblement à exploiter l'algorithme de gestion de l'usure des cellules de mémoire du SSD. Lorsque l'utilisateur spécifie un mot de passe, ce dernier serait écrit en clair dans plusieurs blocs physiques avant d'être effectivement protégé au niveau logique. Il serait ensuite quand même possible de récupérer le mot de passe dans ces blocs physiques. L'Université Radboud affirme avoir prévenu depuis le mois d'avril 2018 le centre national de cybersécurité, le NCSC, ainsi que les deux fabricants concernés de l'existence de ces failles de sécurité. Samsung propose d'ailleurs dès aujourd'hui un nouveau firmware pour les SSD nomades T3 et T5 qui permet de corriger la faille CVE-2018-12037. Il faut pour cela installer la nouvelle version 1.6.2 du logiciel Portable SSD Activation Software. On ne sait pas vraiment ce qu'il en est pour le dernier modèle X5 puisqu'il n'était pas encore sorti au printemps mais Samsung n'en parle pas dans son communiqué. En revanche, le premier modèle T1 est bien affecté mais pour obtenir la mise à jour de son firmware, il faut préalablement contacter le service client de Samsung. Il n'est pas encore précisé à quelle date les SSD desktop SATA 2.5" 840 EVO et 850 EVO seront patchés via le logiciel Magician ni même s'ils le seront vraiment un jour puisqu'ils sont moins sujet aux pertes et aux vols que les SSD portables. D'ailleurs, Samsung recommande pour le moment simplement d'installer une application gratuite de chiffrement logiciel ce qui n'est pas de très bon augure pour la sortie d'un firmware correctif. En ce qui concerne les SSD MX100, MX200 et MX300, Crucial aurait bien indiqué travailler au développement d'une mise à jour logicielle mais depuis le mois d'avril, cela semble bien long ! Il n'est pas précisé si le modèle haut de gamme MX500 est concerné ou pas. Même chose pour les anciens modèles M500 et M550. Nous avons demandé à Crucial de bien vouloir nous en dire plus pour ces derniers. En tout cas, le tout nouveau SSD M.2 PCIe NVMe P1 et les modèles de la série BX ne sont pas affectés puisqu'ils ne supportent tout simplement pas le chiffrement matériel AES-256 ! Toujours d'après les chercheurs néerlandais, il n'est pas impossible que les SSD d'autres constructeurs soient impactés par ces mêmes vulnérabilités. Quoi qu'il en soit, les chercheurs de l'Université Radboud expliquent que si l'on souhaite protéger des données vraiment très sensibles et confidentielles, on ne peut pas se contenter des correctifs prévus par Crucial et Samsung qui risquent de n'être que partiels ni même du chiffrement matériel offert par ces SSD. Ils recommandent en effet d'utiliser toujours en parallèle une solution de chiffrement à la volée logicielle comme le logiciel libre VeraCrypt qui peut fonctionner en plus du chiffrement hardware. Pour se prémunir contre ces deux failles, il est aussi possible de configurer le service BitLocker de Windows avec la stratégie de groupe Fixed Data Drives pour forcer un simple chiffrement logiciel au lieu du chiffrement matériel TCG Opal. Mais cela nécessite de supprimer toutes les données du SSD et de procéder à une réinstallation complète. Application Samsung Portable SSD Activation Software 1.6.2.35 pour Windows 7/8/8.1/10  Actualité publiée par Julien Sambourg le lundi 05 novembre 2018 à 18:22 Actualité publiée par Julien Sambourg le lundi 05 novembre 2018 à 18:22

Il y a 7 commentaires sur cette actualité

Il y a 7 commentaires sur cette actualité

Marques associées : Marques associées :

Catégorie associée : Catégorie associée :

Flux RSS des actualités TousLesDrivers.com Flux RSS des actualités TousLesDrivers.com

|

|

|