|

|

||

|

|

Accueil > Actualités > Intel publie un outil pour se prémunir de la faille AMT des machines vPro Accueil > Actualités > Intel publie un outil pour se prémunir de la faille AMT des machines vPro Intel publie un outil pour se prémunir de la faille AMT des machines vPro Intel publie un outil pour se prémunir de la faille AMT des machines vPro

Intel révélait la semaine dernière la découverte d'une vulnérabilité critique qui affecte l'ensemble des machines professionnelles équipées d'un processeur Core ou Xeon certifié vPro c'est à dire la grande majorité des stations de travail et serveurs Intel commercialisés depuis quasiment dix ans.

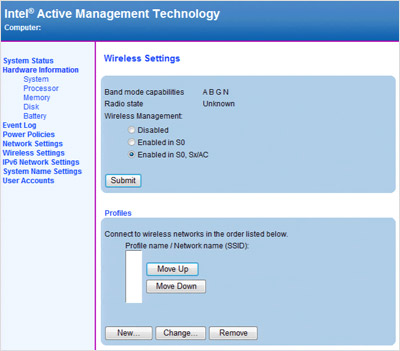

Intel révélait la semaine dernière la découverte d'une vulnérabilité critique qui affecte l'ensemble des machines professionnelles équipées d'un processeur Core ou Xeon certifié vPro c'est à dire la grande majorité des stations de travail et serveurs Intel commercialisés depuis quasiment dix ans.Cette faille CVE-2017-5689 (INTEL-SA-00075) se situe plus précisément dans le composant Active Management Technology (AMT) qui autorise l'administration à distance de la machine (redémarrage du système, accès au BIOS, chargement d'image disque...). Les machines utilisant les technologies Intel Standard Manageability (ISM) ou Small Business Technology (SBT) sont également vulnérables à cette attaque de manière locale. D'après de récentes révélations, l'exploit de cette faille consisterait simplement à utiliser un mot de passe d'une taille nulle ce qui donnerait accès à toutes les fonctionnalités AMT depuis le réseau ! C'est à se demander comment personne ne s'en est aperçu plus tôt. Intel expliquait dans son bulletin d'alerte initial qu'un correctif avait déjà été mis au point pour l'ensemble des branches du firmware Management Engine qui gère l'AMT ce qui va de la première version 6.0.x du ME que l'on retrouve dans les CPU Core Lynnfield jusqu'à la version 11.6.x des derniers processeurs Kaby Lake. Bien entendu, il relève de la responsabilité des fabricants de PC, les OEM, de mettre à jour leurs BIOS et UEFI pour y intégrer ce correctif. Nous venons d'ailleurs de constater que plusieurs marques ont communiqué sur le sujet et proposent un planning de mise à jour de leurs produits. Chez HP (et Compaq), certains BIOS correctifs sont d'ores et déjà disponibles au téléchargement par FTP notamment pour certains PC de bureau et clients légers alors que pour d'autres, le correctif sera publié dans le courant de cette semaine. Hewlett Packard Enterprise ne donne en revanche pas encore d'informations définitives sur ses serveurs ProLiant mais il semblerait que ceux qui utilisent AMT soient bien vulnérables à cette faille alors que ceux qui disposent de la surcouche maison Integrated Lights-Out (iLO) soient épargnés. Du côté de Dell, de nombreux PC des gammes OptiPlex, Latitude, Precision et XPS profiteront du firmware Management Engine actualisé à partir du 17 mai 2017 via une mise à jour du BIOS. Pour certaines autres machines, il faudra attendre la fin mai voire le début du mois de juin. Là encore, pas un mot sur les serveurs PowerEdge sans que l'on sache encore si les serveurs disposant du contrôleur d'accès à distance iDRAC sont affectés ou pas. Pour ce qui est de Lenovo (anciens produits IBM), les ThinkCentre, Thinkpad, ThinkServer et ThinkStation vulnérables seront patchés courant mai voire en juin. Enfin, Fujitsu ne donne pas encore de liste des machines touchées et se contente de conseiller aux utilisateurs de suivre les recommandations d'Intel. Si l'on sait depuis le début que le fait de désactiver l'AMT dans le firmware Management Engine et de désactiver le service Local Manageability Service (LMS) permet de se protéger de cette faille (en perdant bien entendu les fonctions en question), sachez qu'Intel a également mis en ligne ce week-end un petit outil logiciel qui se charge d'effectuer cette manipulation pour facilement protéger les machines vulnérables. Cet utilitaire fonctionne sous Windows et se nomme INTEL-SA-00075 Unprovisioning Tool. Il permet, comme son nom l'indique, de désactiver en un clic les fonctions Active Management Technology et Intel Standard Manageability (ISM) même si l'on ne connaît pas le mot de passe d'administration. Le pilote Management Engine Interface (MEI) et le service LMS doivent être installés pour que cette application fonctionne. Le résultat peut être visualisé dans le fichier C:\Users\Public\log.txt. Listes des machines affectées et des BIOS correctifs disponibles

Téléchargement

Mise à jour du 10/05/2017 Intel vient à son tour de publier des listes de ses propres produits concernés par cette faille de sécurité (Compute Stick, Desktop Board, NUC) sachant que la liste complète ne sera dévoilée que le 12 mai 2017. Les liens vers ces listes Intel ont été ajoutés ci-dessus. Mise à jour du 15/05/2017 Les liens vers les sites des fabricants Acer, ASUS et Panasonic ont été ajoutés dans la liste ci-dessus. On y trouve la liste des PC et cartes mères affectés par cette faille de sécurité. L'édition Linux de l'application INTEL-SA-00075 Unprovisioning Tool a également été ajoutée. Mise à jour du 20/05/2017 Le lien vers le site web de Toshiba a été ajouté avec des informations sur les ordinateurs Portege, Satellite Pro et Tecra.  Actualité publiée par Julien Sambourg le mardi 09 mai 2017 à 12:20 Actualité publiée par Julien Sambourg le mardi 09 mai 2017 à 12:20

Commenter cette actualité

Commenter cette actualité

Marques associées : Marques associées :

Catégories associées : Catégories associées :

Flux RSS des actualités TousLesDrivers.com Flux RSS des actualités TousLesDrivers.com

|

|

|